Windows 7 ha fatto il suo debutto nel lontano 2009 ed è stato uno dei sistemi operativi più apprezzati dagli utenti tanto da indurre Microsoft a supportarlo e ad aggiornarlo per oltre 10 anni. Il supporto per questo sistema operativo è terminato il 14 gennaio 2020 e non verranno più rilasciati aggiornamenti di sicurezza. Per venire incontro alle aziende che dispongono ancora di numerose macchine con Windows 7,Microsoft ha istituito un programma di aggiornamenti di sicurezza estesa (Extended Security Updates, Esu) che può essere sottoscritto, a pagamento, unicamente dalle aziende. La copertura per gli aggiornamenti di sicurezza è fornita per tre periodi consecutivi di 12 mesi ciascuno (tre anni) a prezzi crescenti. Per maggiori dettagli sul programma di aggiornamenti ESU è possibile consultare la pagina https://support.microsoft.com/it-it/help/4527878/faq-about-extended-security-updates-for-windows-7

La community di My Digital Life ha sviluppato il tool BypassESU che,

bypassando la verifica della chiave Esu, consente l’installazione e l’attivazione del supporto esteso su qualsiasi sistema Windows 7/Windows Server 2008 R2 e senza dover pagare la licenza annuale. Ovviamente è da tenere in considerazione che, trattandosi di una soluzione non legale, Microsoft potrebbe intervenire e bloccare il funzionamento del tool da un momento all'altro lasciando gli utenti privi di protezione.

Dopo aver effettuato la registrazione gratuita al sito e completata l'autenticazione è possibile scaricare il tool dal seguente link

https://forums.mydigitallife.net/threads/bypass-windows-7-extended-security-updates-eligibility.80606/

Il file va scompattato utilizzando la password presente sul forum. Al suo interno sono presenti tre file:

- _ReadMe.txt contenente istruzioni e informazioni sul tool.

- Installer.bat che consente l'installazione/attivazione del supporto esteso.

- Remover.bat che rimuove l'attivazione del supporto esteso.

Cliccare con il tasto destro del mouse sul file Installer.bat e selezionare Esegui come amministratore. Rispondere affermativamente all'eventuale messaggio relativo al UAC e attendere il completamento dell'installazione.

Il tool consente solo di installare gli aggiornamenti ESU. Gli aggiornamenti non verranno installati tramite Windows Update ma vanno scaricati manualmente, ad esempio, tramite il sito Microsoft Update Catalog https://www.catalog.update.microsoft.com.

E' possibile verificare il rilascio di aggiornamenti tramite KB consultando la seguente discussione

https://forums.mydigitallife.net/threads/19461/

La community di My Digital Life ha sviluppato il tool BypassESU che,

bypassando la verifica della chiave Esu, consente l’installazione e l’attivazione del supporto esteso su qualsiasi sistema Windows 7/Windows Server 2008 R2 e senza dover pagare la licenza annuale. Ovviamente è da tenere in considerazione che, trattandosi di una soluzione non legale, Microsoft potrebbe intervenire e bloccare il funzionamento del tool da un momento all'altro lasciando gli utenti privi di protezione.

Dopo aver effettuato la registrazione gratuita al sito e completata l'autenticazione è possibile scaricare il tool dal seguente link

https://forums.mydigitallife.net/threads/bypass-windows-7-extended-security-updates-eligibility.80606/

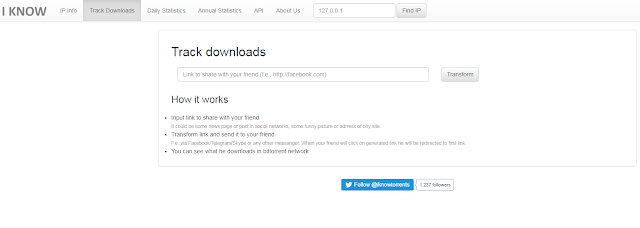

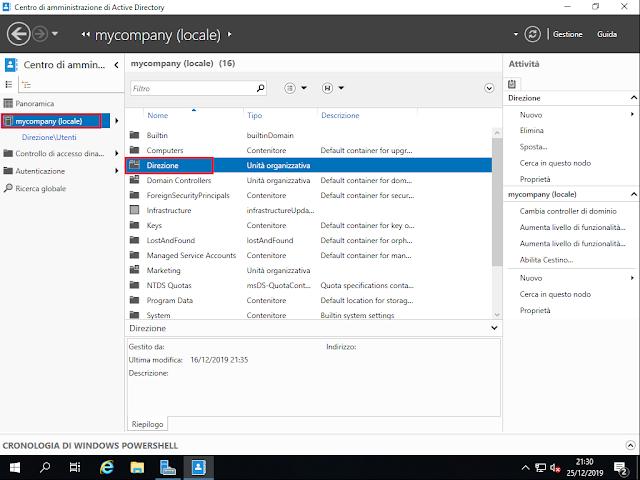

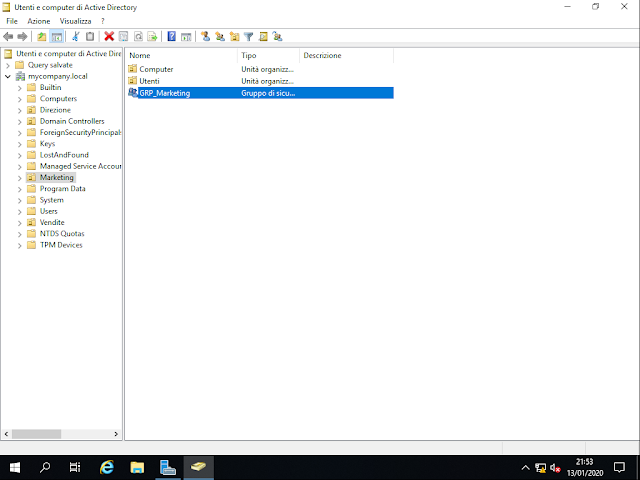

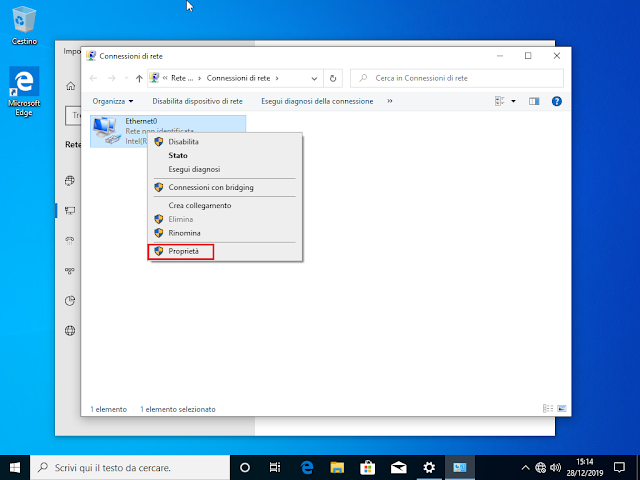

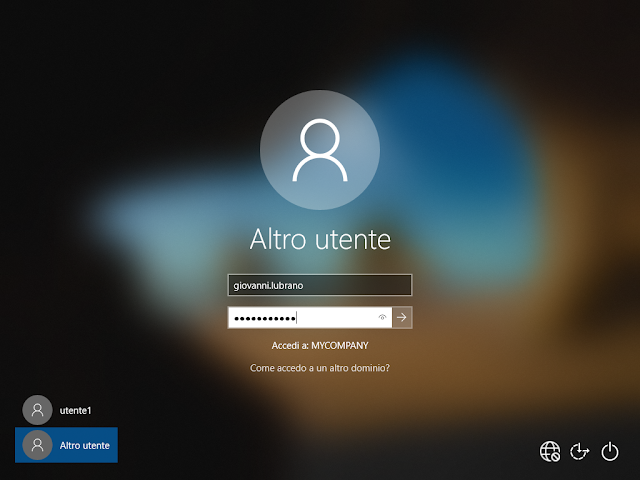

|

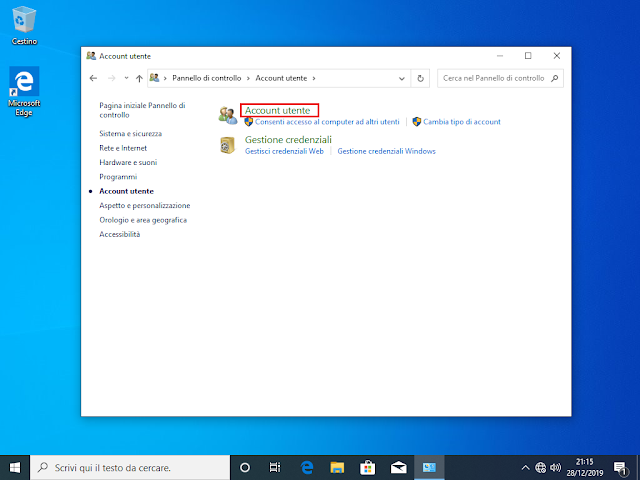

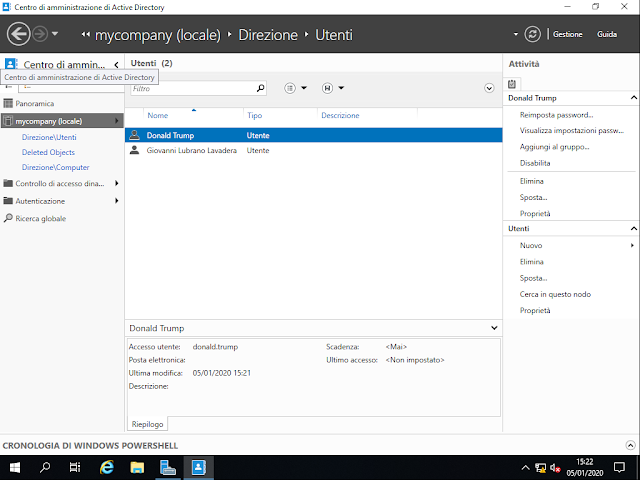

| FIG 1 - My Digital Life, BypassESU |

Il file va scompattato utilizzando la password presente sul forum. Al suo interno sono presenti tre file:

- _ReadMe.txt contenente istruzioni e informazioni sul tool.

- Installer.bat che consente l'installazione/attivazione del supporto esteso.

- Remover.bat che rimuove l'attivazione del supporto esteso.

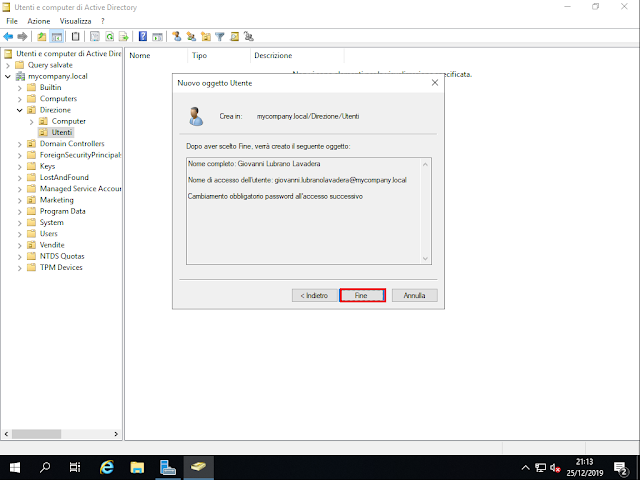

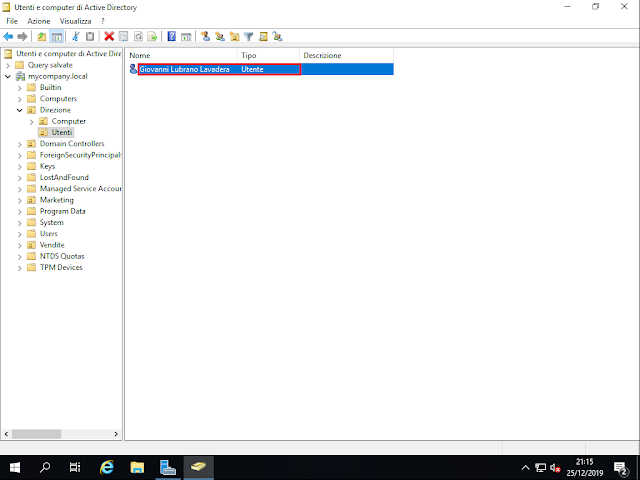

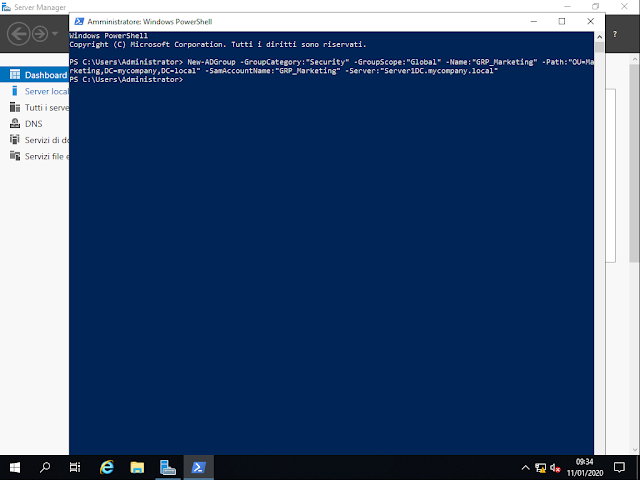

Cliccare con il tasto destro del mouse sul file Installer.bat e selezionare Esegui come amministratore. Rispondere affermativamente all'eventuale messaggio relativo al UAC e attendere il completamento dell'installazione.

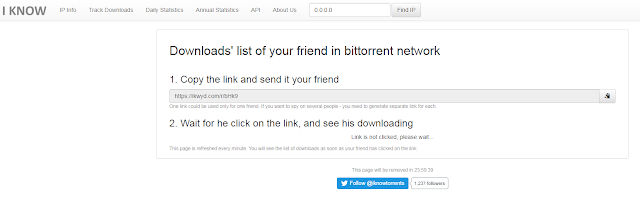

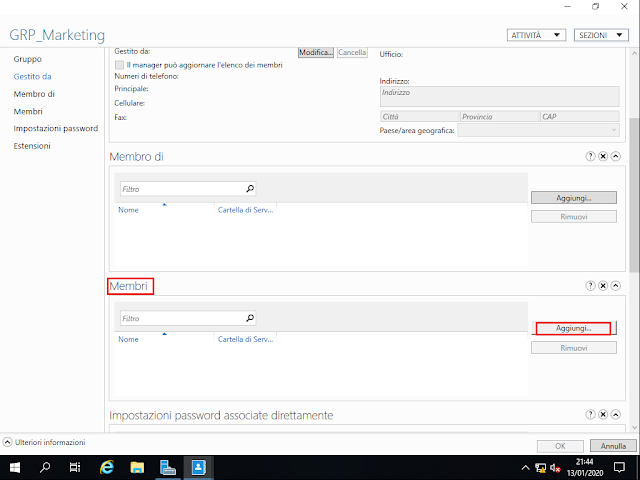

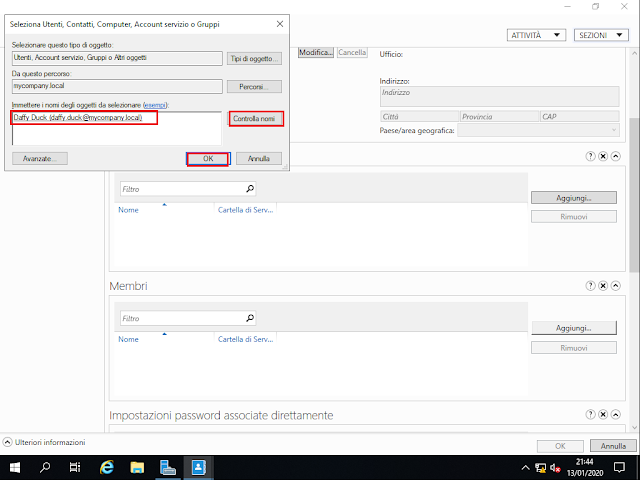

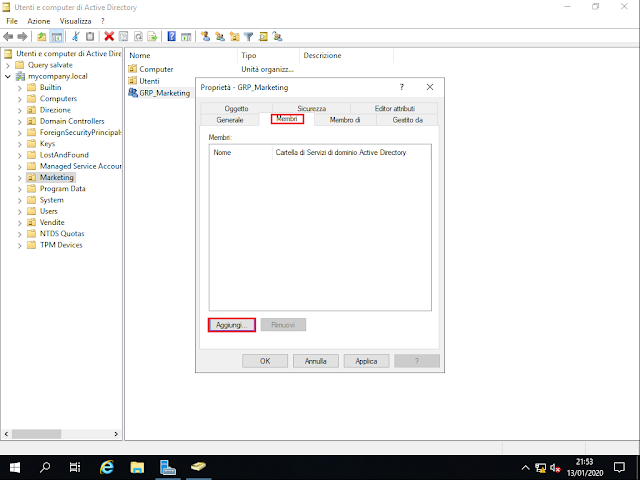

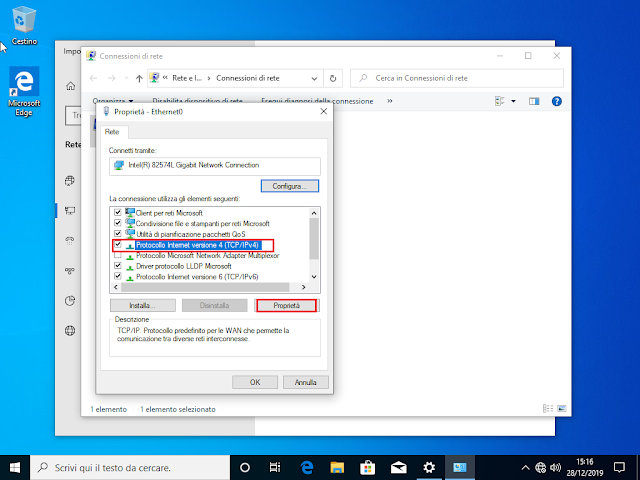

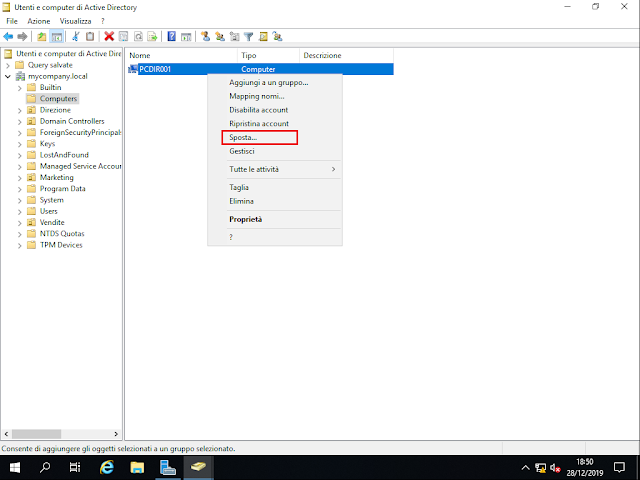

|

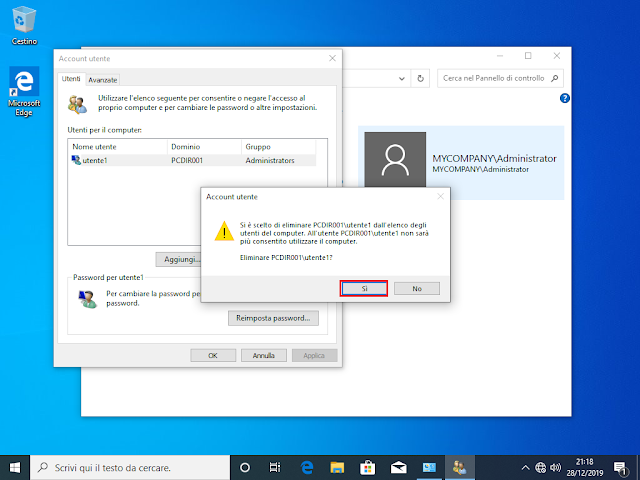

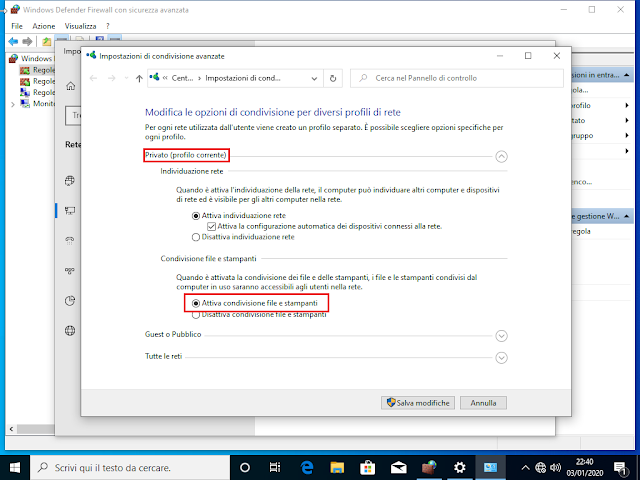

| FIG 2 - Installazione BypassEsu |

Il tool consente solo di installare gli aggiornamenti ESU. Gli aggiornamenti non verranno installati tramite Windows Update ma vanno scaricati manualmente, ad esempio, tramite il sito Microsoft Update Catalog https://www.catalog.update.microsoft.com.

E' possibile verificare il rilascio di aggiornamenti tramite KB consultando la seguente discussione

https://forums.mydigitallife.net/threads/19461/